工業技術研究院 資訊與通訊研究所 陳元裕

「Lachesis資安曝險評級系統」從企業的域名做為出發點,盤點企業資產所面臨的資安風險並讓企業組織快速了解資安曝險的狀況。

前言

隨著網路安全風險不斷增加,資安威脅可能藉由網路、外部資產漏洞,成為入侵企業網路的關鍵途徑。「Lachesis資安曝險評級系統」從企業的域名做為出發點,盤點企業資產所面臨的資安風險並讓企業組織快速了解資安曝險的狀況。企業除了從內部建置各種資安防護措施以外,亦應從外部資產風險檢查設備與軟體是否存在高風險漏洞,才能有效檢視各種資安防護措施之有效性,確保企業外部網路資產的安全。

精彩內容

1. 外部網路資產引發的資安問題介紹

2. 曝險外部網路資產對企業的重要性

3. Lachesis資安曝險評級系統 |

何謂外部網路資產?有可能引發什麼資安問題?

外部網路資產是指與企業外部網路相關聯的任何設備、軟體及服務,如應用程式、雲端儲存系統、攜帶式設備、遠端存取等;這些外部網路資產可以被用於儲存、處理或接收企業數據,因此它們可以作為威脅入侵企業網路的關鍵途徑,所以確保這些外部網路資產的安全是企業資安的關鍵。2021年至今,網路安全面臨的風險愈來愈大,網路應用程式安全漏洞的震撼彈Log4shell,以及新聞報導台北市政府之資安事件於七年增加九倍等案例,都是很好的證明,而這些事件也暴露出企業或政府資安所面臨的共通問題,例如未修補及舊版本的外部服務、第三方服務中的高風險漏洞等,若進一步透過帳號密碼攻擊或Google Hacking等方法進行攻擊,都可能會加劇相關資安風險導致橫向擴散或資料外洩。為防範此類風險,組織/企業必須時時對暴露在外部之資產進行盤點,並確認其資安風險程度。

網路資產盤點

資產盤點助於識別可能導致資料外洩和其他資安風險的威脅或漏洞,以防止被有心人士利用,企業也可以更好的評估網路邊界、識別易遭受攻擊的應用系統。通過全面的資產盤點,企業及相關組織可以了解其網路環境和資產,從而識別潛在威脅並採取相應措施,亦可以提高整體營運效率並降低資料丟失或被盜的風險。企業或組織可以使用盤點的資訊來識別外部網路上的任何惡意活動或未經授權的存取嘗試,以確保其寶貴資訊資產的安全。

在進行外部網路資產盤點時,應從最代表公司或企業形象之外部網路資產開始進行,也就是公司擁有之域名(domain),針對該域名列舉底下之子域名(sub-domain)資產,並匡列子域名所屬的IP地址,便可描繪出企業擁有的外部網路資產狀況。進一步探析該IP所開放之通訊埠,會知道企業暴露在公共網路上有哪些服務、設備及應用程式,這些暴露在外部的資產,有可能同時扮演著企業內部網路的邊界、同時也會是駭客進入企業的突破口,一一列舉這些資產並隨時關注它們的版本、漏洞修補情況,亦可鞏固企業的資訊安全。

曝險的外部資產對於企業的重要性

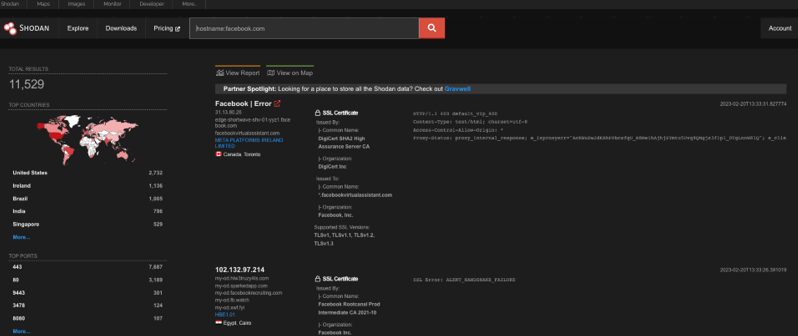

曝露在公共網路中的網路資產,常常因為設定或建置好後缺乏維護,導致該設備、軟體或應用系統之資安防護不足並容易被查找,例如網路攝影機、事務機及印表機等,駭客可使用搜尋引擎在Internet上定位此類易受攻擊的設備進行網路攻擊,而網路繪測引擎Shodan即為其中一種付費查詢域名漏洞的資料庫,以輸入知名企業facebook(domain: facebook.com)域名為例,便可了解已經被此資料庫蒐集的曝險IP情況,這些曝險資訊包含應用程式、作業系統版本等資訊,如圖1所示,若駭客針對其所使用的設備及其軟體中的已知漏洞進行攻擊,就極有可能進一步導致機密資料外洩而影響公司信譽、智慧財產權等企業相關權益。

圖1 Shodan網路繪測引擎搜尋結果

外部曝險資產盤點不只對企業至關重要,也應在完成盤點後落實至企業員工,隨著遠端工作的工作型態變得愈來愈普遍,駭客亦可利用員工家庭網路的漏洞發起供應鏈攻擊,除此之外亦可透過搜尋引擎,定位家用網路攝影機、智慧家電設備和其他可能具有漏洞的設備,一旦被定位,駭客就可以嘗試侵入這些設備,並利用員工正常使用VPN存取公司網路時,潛入目標企業,竊取相關資訊。趨勢科技亦指出駭客未來極有可能使用這種方法,以關鍵數據或企業機密為目標進行攻擊。為了保護自己、公司及企業組織,應在這些外部資產導入相關零信任資安防護機制,分析外部可能遭受的攻擊面向,建立資安防護措施,例如多因子身分驗證、限制存取來源IP及白名單防護等,並建立WLAN的安全策略和操作指南,包含為無線 LAN 設備開啟安全設定、限制 AP 連接和監控未經授權的存取嘗試。

企業與組織不進行網路資產盤點會遇到的問題

2017年5月至7月,美國信貸機構Equifax因不了解自身外部資產暴露在公網的情況,也不了解資產安裝之應用程式及服務系統的弱點狀況,進而遭受駭客攻擊,導致近14億筆之消費者資料外洩,包含姓名、生日、社會安全碼,以及消費者的地址、電話號碼、駕照號碼等;這起事件導致Equifax被迫支付七億美元的罰款。

2017年,聯邦選舉委員會(FEC)亦遭到駭客攻擊,鑑識結果發現可能是由於該組織使用SolarWinds的Orion平台,未及時更新漏洞且放置於外部網路上,使其成為駭客的主要目標,在沒有適當盤點網路資產並更新其安全性的情況下,駭客成功入侵並獲得FEC資料庫的權限,並竄改資料庫內容散布假消息,造成諸多公共安全事件。

Lachesis資安曝險評級系統

前述真實的資安事件顯現不只企業/組織要定期盤點曝網具風險的外部網路資產,這些外部網路資產等同於駭客入侵到企業內部的網路邊界,針對這些曝網的外部網路資產在完成盤點後,需定期更新軟體及服務的版本,深入的進行資安檢查,例如應用程式/系統的漏洞掃描,以保護他們的系統和資料免受潛在威脅;通過定期檢查,可以識別網路、系統和應用程式漏洞等資安威脅,進而使組織可以根據風險,規劃補救措施的優先等級。

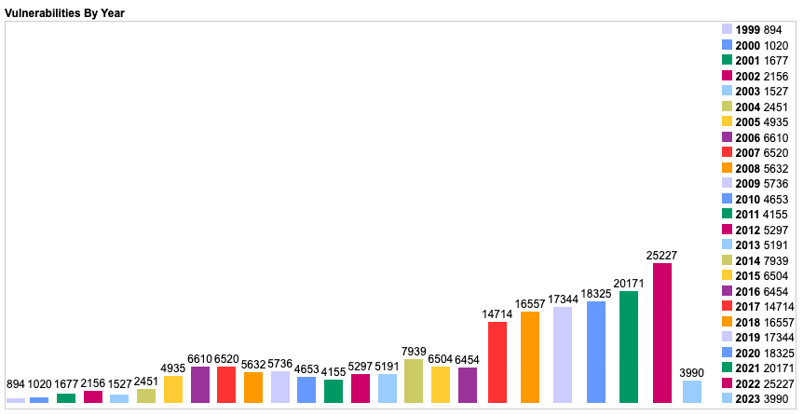

工研院提出之Lachesis資安曝險評級系統,每年即針對台灣網域特定的外部網路資產,定期進行大規模通用漏洞披露(Common Vulnerabilities and Exposures,CVE)無害化驗證。CVE為蒐集各種應用程式、網路服務、網路設備相關的資安弱點及漏洞資料庫(https://cve.mitre.org),其由美國非營利組織MITRE所屬的National Cybersecurity FFRDC所營運維護,不只是收集各種資安弱點及漏洞並給予編號以便於公眾查閱,新的漏洞也會不斷的被揭露及公布,如圖2所示,CVE所揭露的漏洞數量有逐年攀升的趨勢。由於新的CVE漏洞發布時,網路上的設備就有可能立即遭到駭客攻擊,因此在漏洞被揭露的幾週內,工研院團隊即對被揭露之漏洞完成研析,撰寫無害化的概念性驗證(Proof of Concept,PoC)程式,並透過Lachesis資安曝險評級系統對台灣網域的特定服務進行驗證,將驗證結果通知台灣電腦網路危機處理暨協調中心(TWCERT),並請TWCERT協助通知這些正面臨資安風險的企業與組織,並給予相關資安建議。

圖2 CVE漏洞每年成長情況(資料來源:cvedetails.com)

Lachesis資安曝險評級系統截至2022年,已協助台灣揭露近470個含有漏洞的曝險網路資產,並請TWCERT協助通報47家企業修復相關漏洞,掃描結果摘要如表1所示。

表1 盤點網路資產及漏洞結果

結論

近年來,企業網路安全面臨的風險愈來愈大,而外部網路資產是一個可以做為威脅進入企業網路的重要途徑,未修補的外部服務、第三方服務以及帳號密碼攻擊都是相關風險的因素︒為了防止此類風險,組織和企業必須進行有效的外部資產盤點,可以了解其網路環境,識別潛在的威脅,並採取相應的保護措施。

「Lachesis資安曝險評級系統」可從企業既有的網域資產出發,針對企業的外部網路資產,列舉關聯於此網域名稱資產的其他曝險資產,讓企業初步了解當下自身資安曝險的狀況,亦會對這些曝險資產進行初步的資安健檢並給予評級。企業可以從評級制度了解與其他同類型企業資安狀況的優劣以調整架構或是強化資安防護。

參考文獻

[1] Kevin Beaver."External Asset Management: Strategies for Protecting Your Network", 2018.

[2] Anthony R. Vasquez , "Enterprise Network Security: A Practical Guide",2019.

[3] J. Nicholas Hoover, "Managing and Securing External Devices in the Enterprise", 2018.

[4] Mark Stanislav and Darren S. G. Derbyshire, "Cloud Security and Privacy: An Enterprise Perspective on Risks and Compliance", 2015.

[5] Pedro F Martinez, "Securing External Cloud Services: Strategies and Best Practices", 2020.