工業技術研究院 資訊與通訊研究所 羅翊萍

零信任網路之部署與實施已然成為國家級之資安政策,企業可透過盤點資安需求與評估網路環境,導入零信任資安防護解決方案。

前言

隨著資料與服務雲端化、疫後工作模式遠距化及存取設備多元化等需求,傳統利用網路邊界做為信任區隔(例如內網、外網區隔)之網路模型已難以滿足新形態之工作需求與無所不在之資安威脅。因應變化萬千之網路環境,美國總統於2021年5月12日,下達改善國家網路安全行政命令,要求美國政府機關訂定零信任實施計畫,並推動零信任網路之導入作業。零信任網路之部署與實施已然成為國家級之資安政策。

精彩內容

1. 零信任網路簡介

2. 政府零信任網路

3. 零信任網路解決方案 |

零信任網路簡介

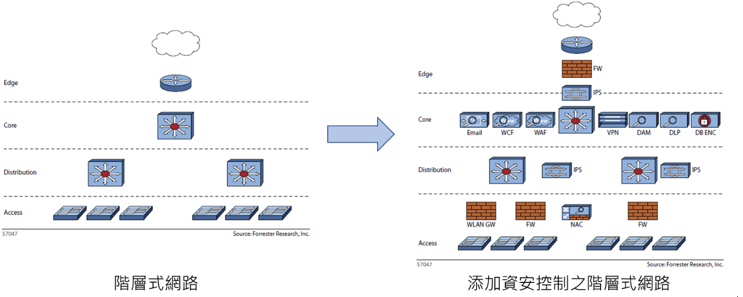

零信任最早於2010年由Kindervag提出[1],主要概念在打破傳統受限於階層式網路架構之資安思維,提出以集中式資安管控為核心之零信任網路架構,而每一個微核心與邊界(MicroCore And Perimeter,MCAP)都必須連接到該資安管控之核心進行封包轉傳,詳見圖1。

圖1 零信任概念(資料來源:Build Security Into YourNetwork’s DNA: The Zero Trust Network Architecture)

2014年,Google考量內部需求,推出零信任架構之雲端安全存取服務BeyondCorp [2],藉此希望Google員工與工作團隊都可以在不借助VPN的情況下,能夠在不受信任的網路上,順利執行業務與工作。2020年,美國國家標準暨技術研究院(National Institute of Standards and Technology,NIST)因應遠距工作與雲端存取趨勢,發布「零信任架構」(Zero Trust Architecture)[3] 報告,建議政府與組織採用零信任架構,報告中亦對零信任概念、架構、組件及導入程序等提供完整介紹,做為從傳統網路轉移至零信任之方向指南。此外,NIST旗下之美國國家資安卓越中心(National Cybersecurity Center of Excellence,NCCoE) 也發布「實施零信任架構」(Implementing a ZeroTrust Architecture) [4] 計畫說明文件,利用應用情境之說明,協助單位或組織規劃零信任網路,並提出可滿足該應用情境之零信任網路架構。

政府零信任網路

依據「國家資通安全發展方案(2021年至2024年)」之「善用智慧前瞻科技、主動抵禦潛在威脅」推動策略,國家資通安全研究院(原行政院國家資通安全會報技術服務中心)協助政府機關發展零信任網路資安防護環境,推動導入零信任網路,以完善政府網際服務網之資安防禦深廣度。NIST亦指出,實施零信任網路架構通常會是一段過程,而不是一次大規模替換基礎架構,因此在零信任的部署規劃導入中,必須基於原有系統可持續運作之假設,且以不影響原有系統運作為原則,使零信任網路與原有系統共存,階段性導入並取代原有系統架構。

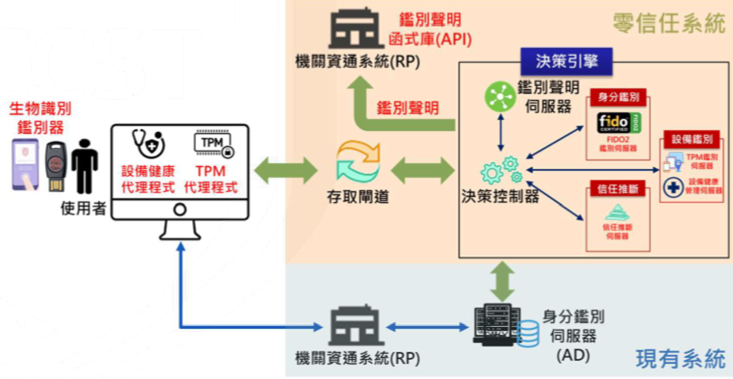

依據國家資通安全研究院之政府零信任網路架構 [5],零信任網路之核心機制包含「身分鑑別」、「設備鑑別」及「信任推斷」,詳見圖2。現行機關內之系統架構如圖2的藍底所示,當使用者要存取資通系統(RP)時,會至後方身分鑑別伺服器(AD)進行身分鑑別,通過後再存取RP。若導入零信任網路架構(圖2橘底),則使用者則統一由「存取閘道」做為單一存取入口,並藉由後方「決策引擎」內之關鍵組件「身分鑑別」、「設備鑑別」及「信任推斷」等三大機制進行運算,期間亦會與現有AD確認使用者帳號之有效性,最終由「決策控制器」判斷使用者能否存取資通系統。

圖2 政府零信任網路新舊系統並存架構(資料來源:國家資通安全研究院)

「身分鑑別」為利用可鑑別身分之相關方法(如密碼、生物特徵等),證明使用者身分之技術。目前無密碼之「多因素」(Multi-Factor)鑑別機制是零信任身分鑑別機制之主流,使用者可先藉由生物識別鑑別器,利用指紋或人臉通過本地端之裝置身分鑑別,取得裝置內所儲存之私鑰,再利用私鑰進行簽章以對遠端伺服器證明該使用者之身分,相關技術如Google與Microsoft的 Authenticator App。

「設備鑑別」為透過設備管理與持續性追蹤設備之健康程度,以鑑別設備是否為受管理並具備基本資安要求之設備。由於零信任網路之概念並無具體的信任邊界,設備不因所在之網路位置而有不同的信任程度,此外任何資料存取皆須透過設備,因此設備之鑑別與健康管理是零信任網路核心需求之一。可達成設備鑑別的技術包含信賴平台模組(Trusted Platform Module,TPM)與短暫金鑰(Limited Use Credential,LUC)。

「信任推斷」(或稱信任演算法)為零信任網路最終決定是否授予或拒絕對資源存取之過程,其主要元件為決策引擎。依據NIST定義之信任推斷輸入,包含存取要求、主體資料庫與歷史、資產資料庫、資源政策要求、威脅情資及日誌等,各項輸入之權重皆可由組織動態配置,來反映組織對各項輸入之重視程度。而信任推斷之決策邏輯為依據上述所設定各項輸入之權重值,計算出對應之分數,再判斷是否超過所設定之門檻值決定是否授予存取權限。

零信任網路解決方案

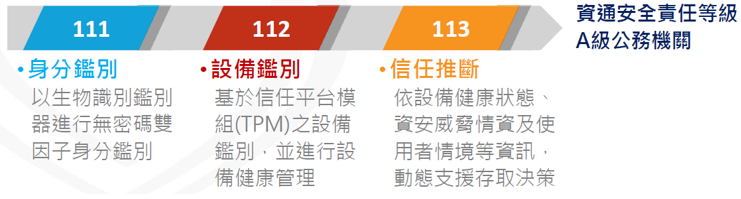

依據國家資通安全發展之政策推動策略,政府投入經費推動政府機關導入零信任網路,自2022年起,開始遴選資通安全責任等級A級之公務機關逐步導入零信任網路之身分鑑別、設備鑑別及信任推斷三大核心機制,依規劃已於2022年推動機關導入身分鑑別機制,並預計於2023~2024年逐步導入設備鑑別與信任推斷機制。

圖3 政府零信任網路推動進程(資料來源:國家資通安全研究院)

為配合機關階段性導入需求,亦推動國內廠商開發符合政府零信任網路部署架構、部署原則及核心機制之商用產品,目前已有全景、安碁、臺灣網路認證(TWCA)、來毅數位、偉康及中華資安國際等業者(資料更新至2023.01.30),開發出符合政府零信任網路身分鑑別功能之產品。

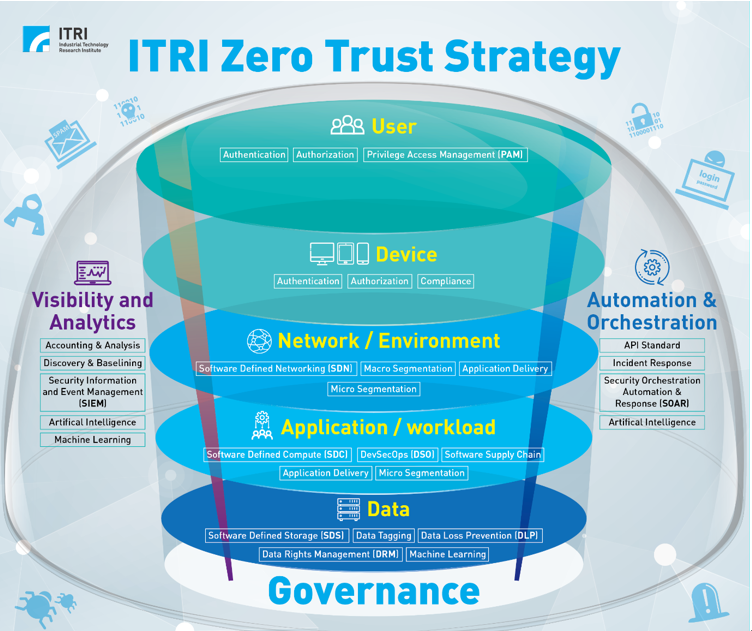

除了上述所提之身分鑑別、設備鑑別及信任推斷面向外,工研院亦參考美國網路安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency,CISA)所提之「零信任成熟度模型」[6],更具體化與細緻化整體零信任資安防護解決方案(詳見圖4),包含使用者、設備、網路、應用程式、資料、可視化與分析、自動化與編程等資安需求,實施不同層面之零信任資安防護作為,其中針對使用者面向可採用通過政府零信任網路身分鑑別功能之相關產品,而針對其他面向之資安防護,工研院在設備、網路、應用程式與資料等面向的存取控管,研發了「VMI零信任桌面」,「Janus自動化網路微隔離」及「Artemis端點應用程式白名單」等技術,並且在「Lachesis資安曝險評級系統」技術中提供完整的可視化與分析管理能力。透過VMI、Janus、Artemis、Lachesis技術所蒐集之網路、應用程式、資料、資安風險情資等資訊,皆可以作為政府零信任架構中「信任推斷」之輸入資訊,來協助判斷最終是否授予或拒絕該次的資源存取依據。

圖4 零信任資安防護解決方案

以Janus為例,近年來醫療領域頻頻成為網路攻擊之目標,世界各地幾乎都有災情傳出,如新加坡醫療服務機構新保集團 (SingHealth) 遭駭客攻擊資料大量外洩,導致新加坡總理的個人就診紀錄被竊,美國醫療系統(UnityPoint Health)也遭到入侵,約有140萬份患者的病例失竊。分析針對醫療系統的網路攻擊事件,起因大部分是因為管理不當與勒索軟體攻擊,因而造成醫療領域中的資料外洩。因此,醫療資安事件頻傳,一旦遭受網路攻擊,輕則花錢消災,重則可竄改病患藥物與劑量等醫療數據或造成超音波與X光機等醫療設備無法正常運作,攸關病人性命。惟現有之醫療設備與系統可能因服務無法中斷、硬體設備老舊或資源限制無法升級與更新及網路架構難以更動等因素,無法引進現有先進的資安防護設備進行一次性的改善或解決,因此工研院提出之Janus自動化網路微隔離解決方案,藉由部署Janus硬體設備於欲保護之醫療設備前方,即可針對醫療或其他關鍵基礎設施領域之IoT設備,在不影響現有的醫療服務、功能,且無需汰換現有醫療設備之情況下,提供非侵入性之解決方案,期以解決現今醫療物聯網設備系統複雜性高、設備限制條件多及需提供即時性服務之需求,而有關VMI零信任桌面、Janus自動化網路微隔離、Artemis端點應用程式白名單、Lachesis資安曝險評級系統等多層次零信任資安防護機制將會在本期其他文章中進行詳細說明。

結論

由於遠距辦公、雲端服務等新形態網路環境盛行,物聯網與行動裝置數量大增,使得內外網域的界線也漸漸模糊,資料的傳遞已不僅侷限在組織的區域內網,因此,零信任希望突破傳統以內外網路為邊界的資安窘境,希望以資源或資料為最小保護範圍之核心,並對所有存取永不信任且持續驗證,達到保護資料存取之目的︒然而,正如同上述NIST所提出的概念,「實施零信任網路架構通常會是一段過程,而不是一次大規模替換基礎架構」,組織或企業應盤點已有之資通訊系統、設備及已有之資安防護措施,針對資安防護不足之處(如使用者、設備、網路、應用程式、資料等面向),導入相對應的零信任資安防護解決方案,方能有效改善並提升抵禦日新月異資安威脅之能力。

參考文獻

[1]J. Kindervag, “Build Security Into Your Network’s DNA: The Zero Trust Network Architecture,” November 5, 2010. Available at: http://www.virtualstarmedia.com/downloads/Forrester_zero_trust_DNA.pdf

[2]Google BeyondCorp. Available at: https://cloud.google.com/beyondcorp

[3]S. Rose, O. Borchert, S. Mitchell and S. Connelly, “Zero Trust Architecture,” NIST Special Publication 800-207, August 2020. Available at: https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207.pdf

[4]A. Kerman, O. Borchert, S. Rose, E. Division and A. Tan, “Implementing A Zero Trust Architecture,” October 2020. Available at: https://www.nccoe.nist.gov/sites/default/files/library/project-descriptions/zta-project-description-final.pdf

[5]國家資通安全研究院,政府零信任網路說明文件,Available at: https://www.nics.nat.gov.tw/UploadFile/zerotrustnetworks/%e6%94%bf%e5%ba%9c%e9%9b%b6%e4%bf%a1%e4%bb%bb%e7%b6%b2%e8%b7%af%e8%aa%aa%e6%98%8e_V1.9_1110712.pdf

[6]CISA, “Zero Trust Maturity Model,” Available at: https://www.cisa.gov/zero-trust-maturity-model